MISTER X

Гуру проекта

Команда форума

Судья

Модератор

ПРОВЕРЕННЫЙ ПРОДАВЕЦ

Private Club

Координатор арбитражей

У двух крупных атак, произошедших в январе 2026 года, были найдены общие элементы. Есть основания полагать, что эти атаки были совершены одной группой лиц

В конце января 2026 года экосистема децентрализованных финансов (DeFi) столкнулась с серией взаимосвязанных атак на два криптопроекта — Aperture Finance и 0xswapnet. Хотя эти протоколы выполняли разные задачи и ориентировались на разные категории пользователей, обе платформы оказались уязвимы по одной и той же причине. GetBlock AML Research объясняет причину, по которой оба проекта лишились средств.

В основе атак лежала критическая архитектурная ошибка, связанная с неправильной работой так называемых «бесконечных разрешений» (unlimited approvals) на использование токенов пользователей. Расследование движения украденных средств в блокчейне показало, что за атаками стояла хорошо организованная схема отмывания средств, а также выявило прямую связь с уже известной группой злоумышленников, ранее атаковавших протокол Li.Fi.

Взлом был возможен из-за так называемой уязвимости произвольного вызова (arbitrary call). Проще говоря, злоумышленники нашли способ заставить смарт-контракт выполнять команды, на которые он изначально не был рассчитан.

Когда пользователь подключает свой кошелек к DeFi-сервису, его часто просят дать разрешение на использование токенов.

Обычно есть два варианта:

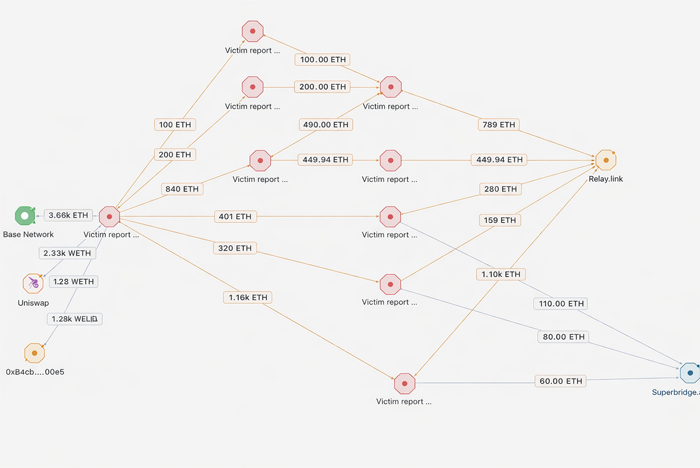

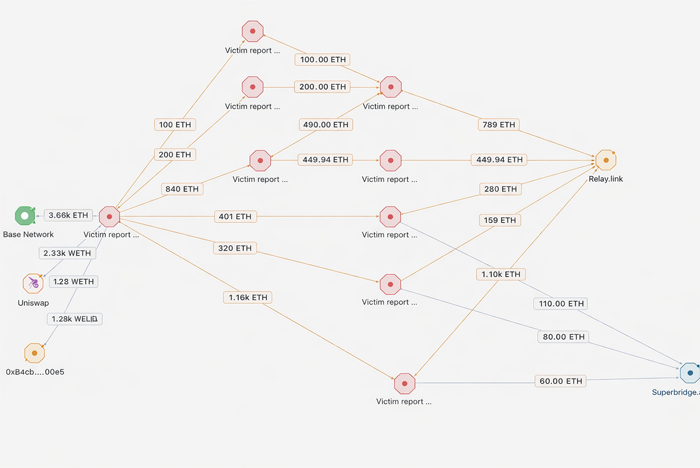

Граф движения украденных средств

В ходе атаки злоумышленнику удалось вывести примерно 13 миллионов долларов в разных криптоактивах.

Что произошло дальше:

Около 3 млн долларов в USDC (стейблкоин, привязанный к доллару) остались на исходном адресе в сети Base. Вероятная причина — опасения, что такие средства могут быть:

Фаза 2: Межсетевое отмывание средств

Чтобы максимально запутать следы, злоумышленник применил профессиональную схему отмывания, характерную для опытных хакерских групп. Средства были переведены из сети Base в основную сеть Ethereum. Для этого использовались высокопроизводительные мосты между блокчейнами — специальные сервисы, позволяющие перемещать активы между разными сетями.

Простой пример: это похоже на перевод денег из одного банка в другой через несколько платежных систем подряд.

После попадания средств в основную сеть Ethereum:

Эта группа адресов ранее уже фигурировала в атаках на протокол Li.Fi и Jumper Exchange. Это позволяет с высокой степенью уверенности утверждать, что речь идет не о случайном взломе, а о действиях опытной группы, специализирующейся именно на уязвимостях, связанных с бесконечными разрешениями.

Источник

В конце января 2026 года экосистема децентрализованных финансов (DeFi) столкнулась с серией взаимосвязанных атак на два криптопроекта — Aperture Finance и 0xswapnet. Хотя эти протоколы выполняли разные задачи и ориентировались на разные категории пользователей, обе платформы оказались уязвимы по одной и той же причине. GetBlock AML Research объясняет причину, по которой оба проекта лишились средств.

В основе атак лежала критическая архитектурная ошибка, связанная с неправильной работой так называемых «бесконечных разрешений» (unlimited approvals) на использование токенов пользователей. Расследование движения украденных средств в блокчейне показало, что за атаками стояла хорошо организованная схема отмывания средств, а также выявило прямую связь с уже известной группой злоумышленников, ранее атаковавших протокол Li.Fi.

Как именно была устроена атака

Взлом был возможен из-за так называемой уязвимости произвольного вызова (arbitrary call). Проще говоря, злоумышленники нашли способ заставить смарт-контракт выполнять команды, на которые он изначально не был рассчитан.

Что такое «бесконечное разрешение» на токены — простыми словами

Когда пользователь подключает свой кошелек к DeFi-сервису, его часто просят дать разрешение на использование токенов.

Обычно есть два варианта:

- разрешить использование ограниченной суммы,

- или поставить галочку «разрешить все» — так называемое бесконечное разрешение.

- либо даете знакомому ровно 1 000 рублей,

- либо даете ему банковскую карту без лимитов, рассчитывая, что он возьмет только нужное.

Как происходило хищение средств

Используя уязвимость в коде, злоумышленники:- запускали команды, которые выглядели легитимными,

- но фактически инициировали несанкционированный перевод токенов с кошельков пользователей,

- при этом средства списывались напрямую, без необходимости взлома самих кошельков.

Движение украденных средств в блокчейне

Анализ транзакций позволил восстановить основной маршрут движения средств, начиная с ключевого адреса злоумышленника в сети Base (это отдельная блокчейн-сеть, совместимая с Ethereum).| Основной адрес атакующего |

| 0x6cAad74121bF602e71386505A4687f310e0D833e |

Граф движения украденных средств

Взлом Aperture Finance и 0xswapnet: пошагово

Фаза 1: Сбор и конвертация украденных активовВ ходе атаки злоумышленнику удалось вывести примерно 13 миллионов долларов в разных криптоактивах.

Что произошло дальше:

Около 3 млн долларов в USDC (стейблкоин, привязанный к доллару) остались на исходном адресе в сети Base. Вероятная причина — опасения, что такие средства могут быть:

- заморожены,

- отслежены,

- или привлечь внимание из-за своей «прозрачности».

Фаза 2: Межсетевое отмывание средств

Чтобы максимально запутать следы, злоумышленник применил профессиональную схему отмывания, характерную для опытных хакерских групп. Средства были переведены из сети Base в основную сеть Ethereum. Для этого использовались высокопроизводительные мосты между блокчейнами — специальные сервисы, позволяющие перемещать активы между разными сетями.

Простой пример: это похоже на перевод денег из одного банка в другой через несколько платежных систем подряд.

После попадания средств в основную сеть Ethereum:

- ETH был распределен между множеством новых, ранее неиспользуемых кошельков.

- Эти кошельки на данный момент не совершают никаких операций и находятся в «спящем» состоянии.

Второй этап атаки и связь с предыдущими взломами

Спустя несколько часов после основной атаки была зафиксирована вторая волна активности, связанная уже исключительно с Aperture Finance.Второй атакующий удерживал средства на следующих адресах |

| 0xe3E73f1E6acE2B27891D41369919e8F57129e8eA |

| 0x5FF8645BbC6c8B4390aA228A3e8bf08240F333b4 |

Связь с ранее известными атаками

Эта группа адресов ранее уже фигурировала в атаках на протокол Li.Fi и Jumper Exchange. Это позволяет с высокой степенью уверенности утверждать, что речь идет не о случайном взломе, а о действиях опытной группы, специализирующейся именно на уязвимостях, связанных с бесконечными разрешениями.

Источник