В июне 2025 года исследователи обнаружили новую вредоносную активность, которую назвали Phantom Papa.

Злоумышленники рассылали письма на русском и английском языках с вредоносными вложениями, содержащими новый стилер Phantom.

Эта малварь основана на коде стилера Stealerium и позволяет своим операторам похищать пароли, банковскую и криптовалютную информацию, содержимое браузеров и мессенджеров. Также у Phantom есть функция антианализа, автозапуска, кейлоггер и поддержка популярных обфускаторов. Для эксфильтрации данных может использовать Telegram, Discord или SMTP.

По данным исследователей, стилер распространяется через сайт, домен которого был зарегистрирован в феврале 2025 года. Помимо него, там представлены еще несколько продуктов: Phantom crypter, Phantom stealer advanced и Phantom stealer basic.

Получателями вредоносных писем, содержащих стилер, были организации из различных сфер экономики: ритейла, промышленности, строительства, ИТ.

В логах стилера были выявлены IP устройств, на которых были запущены образцы малвари. IP-адреса зараженных устройств связаны с 19 странами, включая: США, Россию, Великобританию, Румынию, Испанию, Венгрию, Казахстан, Азербайджан, Эстонию, Сербию, Швейцарию, Сингапур, Беларусь и другие. При этом часть из них — виртуальные машины исследователей.

Отмечается, что порой злоумышленники выбирали весьма фривольные темы для своих писем. Например, «See My Nude Pictures and Videos» или «Посмотрите мои обнаженные фотографии и видео». Но также встречались более традиционные для фишеров темы, вроде «Прикрепленная копия платежа №06162025».

При этом на русский язык письма явно были переведены с английского языка при помощи переводчика.

Пример вредоносного письма

Прикрепленные к письмам вложения представляли собой RAR-архивы, посредством которых доставлялись файлы с расширением .img и .iso. Открыв такой файл, пользователь смонтирует образ, внутри которого расположен исполняемый файл.

После запуска на машине жертвы вредонос собирает следующую информацию: версия Windows, имя ПК, язык системы, наличие антивируса, информация о CPU, GPU, RAM, батарее, экранах, вебкамерах. Кроме того, Phantom ворует файлы cookie, пароли, данных банковских карт из браузера, а также изображения и документы.

Всю собранную информацию малварь передает, например, в Telegram-бот papaobilogs. Этот бот используется минимум с апреля 2025, в честь него исследователи и назвали эту вредоносную кампанию (Phantom Papa).

Для закрепления в системе вредонос копирует себя в %APPDATA%\iWlfdcmimm.exe и в %TEMP%\tmpB043.tmp, а также создает отложенную задачу в планировщике Windows.

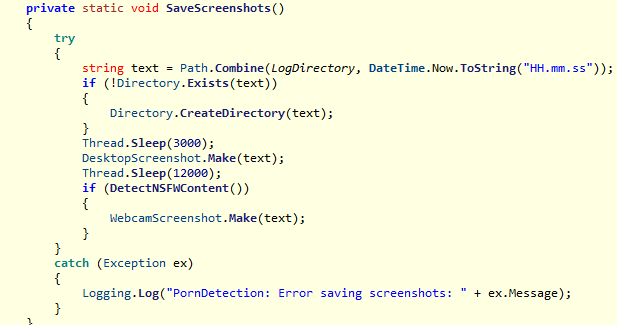

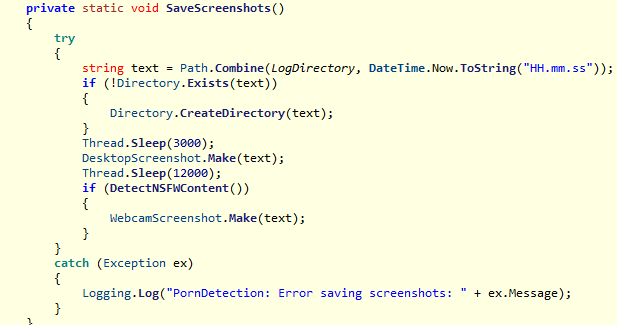

Интересно, что помимо модулей для антианализа, перехвата нажатий клавиш, кражи данных и содержимого буфера обмена, Phantom обладает модулем PornDetector. Он следит за активностью пользователя и, если обнаруживает в активном окне одну из подстрок «porn», «sex», «hentai», «chaturbate», то создает скриншот в файл %LOCALAPPDATA%\[0-9a-f]{32}\logs\nsfw\yyyy-MM-dd\HH[.]mm[.]ss\Desktop_yyyyMMdd_HHmmss.jpg, делает паузу 12 секунд.

Если после этого окно все еще активно, модуль делает скриншот с веб-камеры и сохраняет его в файл %LOCALAPPDATA%\[0-9a-f]{32}\logs\nsfw\yyyy-MM-dd\HH[.]mm[.]ss\Webcam.jpg.

Источник

Злоумышленники рассылали письма на русском и английском языках с вредоносными вложениями, содержащими новый стилер Phantom.

Эта малварь основана на коде стилера Stealerium и позволяет своим операторам похищать пароли, банковскую и криптовалютную информацию, содержимое браузеров и мессенджеров. Также у Phantom есть функция антианализа, автозапуска, кейлоггер и поддержка популярных обфускаторов. Для эксфильтрации данных может использовать Telegram, Discord или SMTP.

По данным исследователей, стилер распространяется через сайт, домен которого был зарегистрирован в феврале 2025 года. Помимо него, там представлены еще несколько продуктов: Phantom crypter, Phantom stealer advanced и Phantom stealer basic.

Получателями вредоносных писем, содержащих стилер, были организации из различных сфер экономики: ритейла, промышленности, строительства, ИТ.

В логах стилера были выявлены IP устройств, на которых были запущены образцы малвари. IP-адреса зараженных устройств связаны с 19 странами, включая: США, Россию, Великобританию, Румынию, Испанию, Венгрию, Казахстан, Азербайджан, Эстонию, Сербию, Швейцарию, Сингапур, Беларусь и другие. При этом часть из них — виртуальные машины исследователей.

Отмечается, что порой злоумышленники выбирали весьма фривольные темы для своих писем. Например, «See My Nude Pictures and Videos» или «Посмотрите мои обнаженные фотографии и видео». Но также встречались более традиционные для фишеров темы, вроде «Прикрепленная копия платежа №06162025».

При этом на русский язык письма явно были переведены с английского языка при помощи переводчика.

Пример вредоносного письма

Прикрепленные к письмам вложения представляли собой RAR-архивы, посредством которых доставлялись файлы с расширением .img и .iso. Открыв такой файл, пользователь смонтирует образ, внутри которого расположен исполняемый файл.

После запуска на машине жертвы вредонос собирает следующую информацию: версия Windows, имя ПК, язык системы, наличие антивируса, информация о CPU, GPU, RAM, батарее, экранах, вебкамерах. Кроме того, Phantom ворует файлы cookie, пароли, данных банковских карт из браузера, а также изображения и документы.

Всю собранную информацию малварь передает, например, в Telegram-бот papaobilogs. Этот бот используется минимум с апреля 2025, в честь него исследователи и назвали эту вредоносную кампанию (Phantom Papa).

Для закрепления в системе вредонос копирует себя в %APPDATA%\iWlfdcmimm.exe и в %TEMP%\tmpB043.tmp, а также создает отложенную задачу в планировщике Windows.

Интересно, что помимо модулей для антианализа, перехвата нажатий клавиш, кражи данных и содержимого буфера обмена, Phantom обладает модулем PornDetector. Он следит за активностью пользователя и, если обнаруживает в активном окне одну из подстрок «porn», «sex», «hentai», «chaturbate», то создает скриншот в файл %LOCALAPPDATA%\[0-9a-f]{32}\logs\nsfw\yyyy-MM-dd\HH[.]mm[.]ss\Desktop_yyyyMMdd_HHmmss.jpg, делает паузу 12 секунд.

Если после этого окно все еще активно, модуль делает скриншот с веб-камеры и сохраняет его в файл %LOCALAPPDATA%\[0-9a-f]{32}\logs\nsfw\yyyy-MM-dd\HH[.]mm[.]ss\Webcam.jpg.

Источник